本文最后更新于:a year ago

打算往逆向方向发展,这对我以后从事的工作也有一定的好处,这里记录一下攻防世界里的题目。

open-source 给出题目给的代码,不算真正的逆向,考验一下读取代码的水平吧。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 #include <stdio.h> #include <string.h> #include <stdlib.h> int main (int argc, char *argv[]) if (argc != 4 ) {printf ("what?\n" );exit (1 );unsigned int first = atoi(argv[1 ]);if (first != 0xcafe ) {printf ("you are wrong, sorry.\n" );exit (2 );unsigned int second = atoi(argv[2 ]);if (second % 5 == 3 || second % 17 != 8 ) {printf ("ha, you won't get it!\n" );exit (3 );if (strcmp ("h4cky0u" , argv[3 ])) {printf ("so close, dude!\n" );exit (4 );printf ("Brr wrrr grr\n" );unsigned int hash = first * 31337 + (second % 17 ) * 11 + strlen (argv[3 ]) - 1615810207 ;printf ("Get your key: " );printf ("%x\n" , hash);"pause" );return 0 ;

if (argc != 4 ) {printf ("what?\n" );exit (1 );

先分析第一步,判断argc数组中,当用户输入的参数个数不为四时,输出what?之后退出。

unsigned int first = atoi(argv[1 ]);if (first != 0xcafe ) {printf ("you are wrong, sorry.\n" );exit (2 );

接着分析,atoi函数的作用是将argv所指向的字符串转换为一个整数(类型为 int 型)。如果 first!=0xcafe,you are wrong, sorry,退出。但是我们需要进行下一行,所以可知,argv[1]="51966" (十进制后的0xcafe)

unsigned int second = atoi(argv[2 ]);if (second % 5 == 3 || second % 17 != 8 ) {printf ("ha, you won't get it!\n" );exit (3 );

接着分析这一串代码,将用户输入赋值给second,判断如果 second%=5==3 或者,second%17!=0, 输出 ha, you won't get it! 我们需要进行下一行,所以要求不能判断为true,则需要 second%5!=3 或者 second%17==0;

if (strcmp ("h4cky0u" , argv[3 ])) {printf ("so close, dude!\n" );exit (4 );

匹配”h4cky0u”与argv[3]中的字符串,如果大于或小于返回非零,输出 so close, dude! 所以我们需要令argv[3]为”h4cky0u”

argc = 4 ;0 ] = "test" ; 1 ] = "51966" ;2 ] = "25" ;3 ] = "h4cky0u" ;

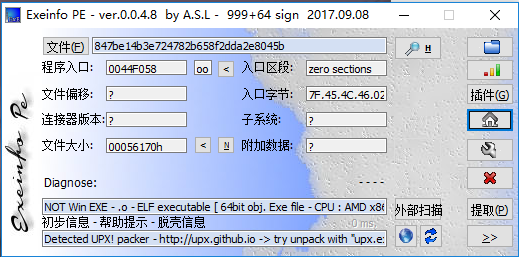

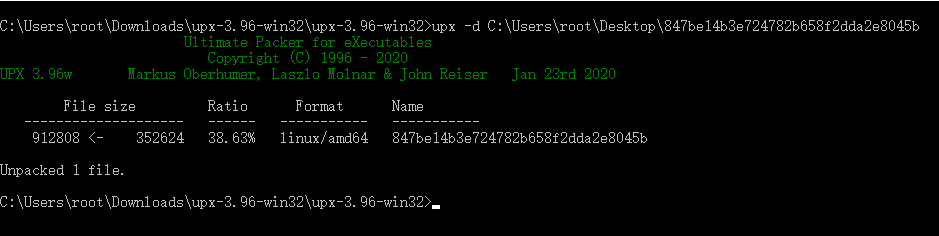

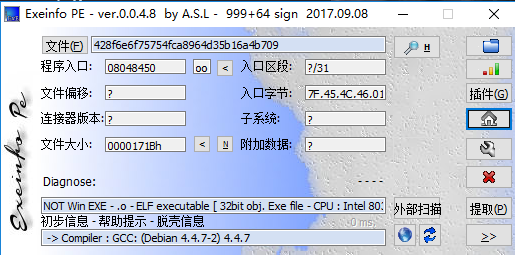

simple-unpack 附件给出文件,用Exeinfo分析文件

得到的信息是 1、64位文件;2、UPX加壳(具体加壳原理这里不解释,根据深度了解)

2、UPX脱壳

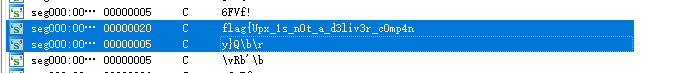

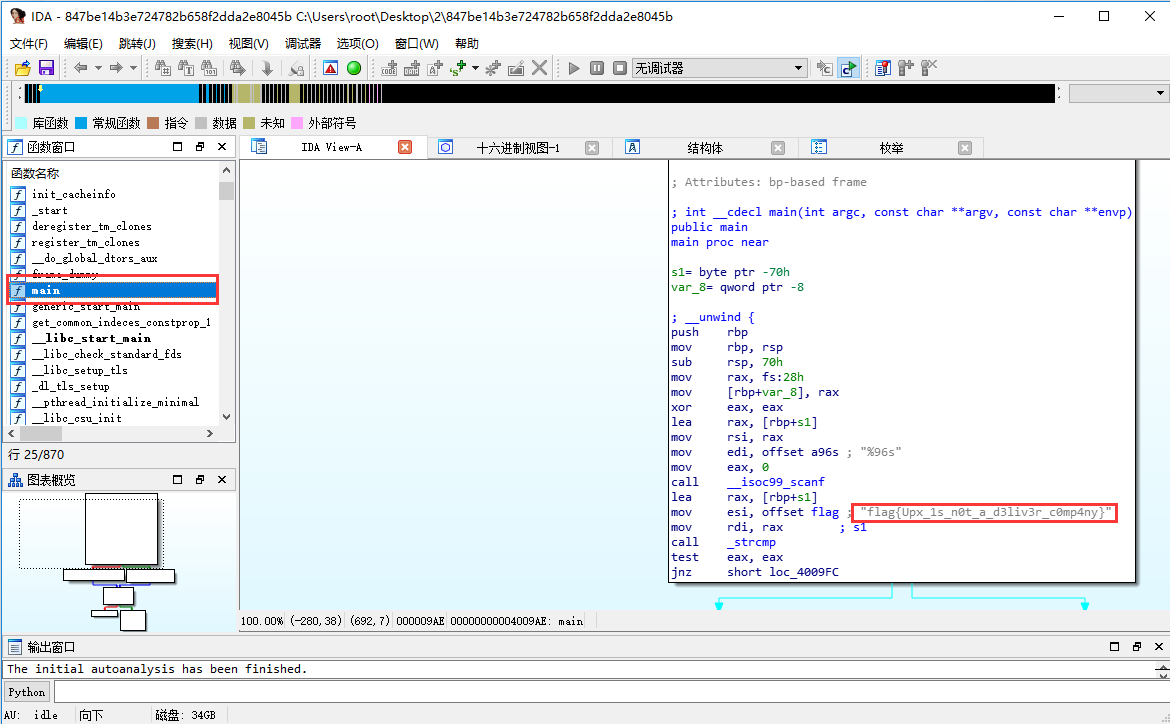

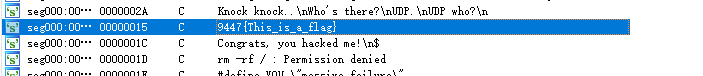

脱壳之后,直接拖进IDA中,可以看到,脱壳之后的文件

查看main函数即可得到flag。

===============================

logmein 和我们平常的逆向不同,CTF中的逆向,是涉及到算法的,所以对于代码水平也需要比较严格的要求。

===============================

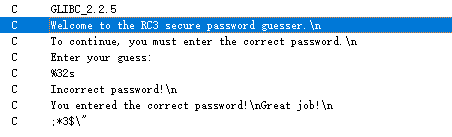

拖进IDA,shift+F12,查看字符串

看到比较重要的几句话。

接着选中main函数,F5进行反编译,得到伪代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 void __fastcall __noreturn main (__int64 a1, char **a2, char **a3) size_t v3; int i; char s[36 ]; int v6; char v8[8 ]; int v9; 0 ;strcpy (v8, ":\"AL_RT^L*.?+6/46" );28537194573619560L L;7 ;printf ("Welcome to the RC3 secure password guesser.\n" , a2, a3);printf ("To continue, you must enter the correct password.\n" );printf ("Enter your guess: " );"%32s" , s);strlen (s);if ( v3 < strlen (v8) )for ( i = 0 ; i < strlen (s); ++i )if ( i >= strlen (v8) )void (*)(void ))sub_4007C0)();if ( s[i] != (char )(*((_BYTE *)&v7 + i % v6) ^ v8[i]) )void (*)(void ))sub_4007C0)();

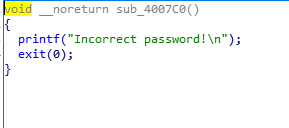

追踪一下sub_4007C0这个函数,

发现是错误输入函数。__isoc99_scanf("%32s", s); 这条代码,用户输入,即flag。\

for ( i = 0 ; i < strlen (s); ++i )if ( i >= strlen (v8) )void (*)(void ))sub_4007C0)();if ( s[i] != (char )(*((_BYTE *)&v7 + i % v6) ^ v8[i]) )void (*)(void ))sub_4007C0)();

两种方法:

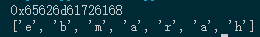

方法一: 然后将用户输入的flag,这里的v7,我并不知道什么意思,v8是进行异或,看了wp后,这里解释:

LL是长长整型,v7要转换为16进制然后在转换为字符串,而且字符是小端序( 值得注意的是,x86系列的CPU都是以小端序储存数据的,即低位字节存入低地址,高位字节存入高地址,所以正确的字符串应该反过来 ),所以把得到的字符翻转然后和v8的每一位进行异或。

print(hex(28537194573619560 ))16 )) for i in "0x65 0x62 0x6d 0x61 0x72 0x61 0x68" .split()])

给出python代码,这里先将v7转化成16进制,再将十六进制转化成ASCII码,得到字符串,

又因为CPU是小端存储(这个涉及到内存的存储格式,逆向必备知识),v7=harambe

v7 = 'harambe' ':\"AL_RT^L*.?+6/46' '' for i in range(len(v8)):7 ]) ^ ord(v8[i])

方法二: 这个方法不用理解那么多,就根据它的代码来,写代码,我比较偏向脚本二,这里直接贴上脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 #include <stdio.h> #include <stdlib.h> #include <string.h> #define BYTE unsigned char int main (int argc, char * argv[]) unsigned int i;char v8[18 ] = ":\"AL_RT^L*.?+6/46" ;28537194573619560 ;int v6 = 7 ;char s[18 ] = "" ;for (i = 0 ; i < strlen (v8); ++i) {char )(*((BYTE*)&v7 + i % v6)^v8[i]);printf ("%s\n" , s);"PAUSE" );return 0 ;

两种方法都可以得到flag值,但是下面的方法直接就根据代码写脚本,比较好理解.

=========================

insanity 这题真的。。。。太简单了,确实可以缓和一下。

首先放入Exeinfo分析,得到信息:

接着拖入32位IDA中,用二进制打开,shift+F12,查看字符串

看到这个我就懵逼了,这么简单?然后输入flag值,发现正确。

getit 这题考的也是算法。

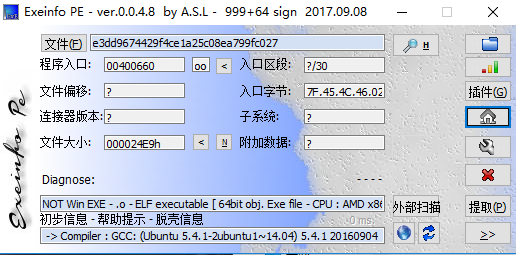

得到附件,拖入Exeinfo中

得到信息:64位文件。

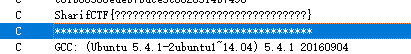

知道64位后,拖入64位IDA中,用二进制打开,shift+F12,看看有没有什么有用的字符串

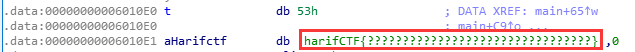

看到了SharifCTF{????????????????????????????????},这个肯定不是正确的flag,

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 int __cdecl main (int argc, const char **argv, const char **envp) char v3; int i; char filename[8 ]; unsigned __int64 v9; 0x28 u);0 ;while ( (signed int )v5 < strlen (s) )if ( v5 & 1 )1 ;else -1 ;signed int )v5 + 10 ) = s[(signed int )v5] + v3;1 ;strcpy (filename, "/tmp/flag.txt" );"w" );fprintf (stream, "%s\n" , u, v5);for ( i = 0 ; i < strlen (&t); ++i )0 );0L L, 0 );fprintf (stream, "%s\n" , u);remove (filename);return 0 ;

这里贴出伪代码,分析一下代码,发现存在指针 t 不知道指向哪里,数组 s 不知道值为多少,

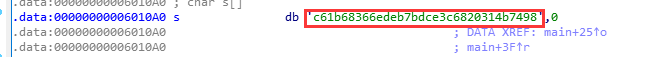

发现了 s 和 t 的值。

v9 = __readfsqword(0x28 u);0 ;while ( (signed int )v5 < strlen (s) )if ( v5 & 1 )1 ;else -1 ;signed int )v5 + 10 ) = s[(signed int )v5] + v3;1 ;

__readsqword(0x28u) 通常用于alarm函数,防止调试,

再回到一开始我们查看字符串那里,尝试将指针 t 指向 SharifCTF{????????????????????????????????},成功。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 #include <stdio.h> #include <stdlib.h> #include <string.h> int main () char a[] = "c61b68366edeb7bdce3c6820314b7498" ;char b[] = "SharifCTF{????????????????????????????????}" ;int v5 = 0 ;int v3;while (v5 < strlen (a)){if ( v5 & 1 ) 1 ;else -1 ;10 ) = a[v5] + v3;printf ("%s" , b);return 0 ;

====================================

python-trade 这题考的是对python的反编译

============================https://tool.lu/pyc/

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 import base64def encode (message) :'' for i in message:32 16 return base64.b64encode(s)'XlNkVmtUI1MgXWBZXCFeKY+AaXNt' '' print 'Input flag:' if encode(flag) == correct:print 'correct' else :print 'wrong'

这里分析代码,代码很简单,将flag进行encode函数的处理与变量 correct 中的字符串向比较,如果相等,即输出correct,应该就是flag了。

分析一下encode函数,总体来说,这个函数很简单,循环,逐个处理message中的字符,先通过ord()函数,以一个字符(长度为1的字符串)作为参数,返回对应的 ASCII 数值,接着ASCII码与32进行异或,然后x加上16,转换成字符串赋给s。

import base64def decode (message) :'' for i in flag_message:16 32 return s'XlNkVmtUI1MgXWBZXCFeKY+AaXNt'

==============================

re1 终于接触到反调试部分了,也是逆向中最难的一部分,本题的难度不大,但是意味着进入了reverse这个门了。

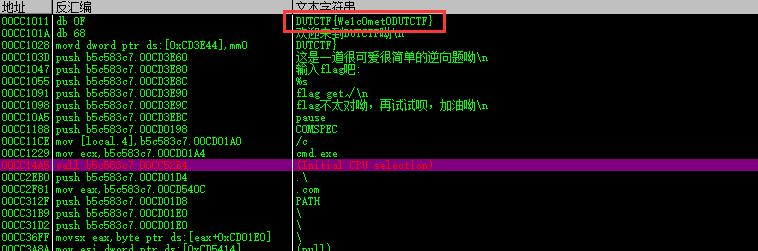

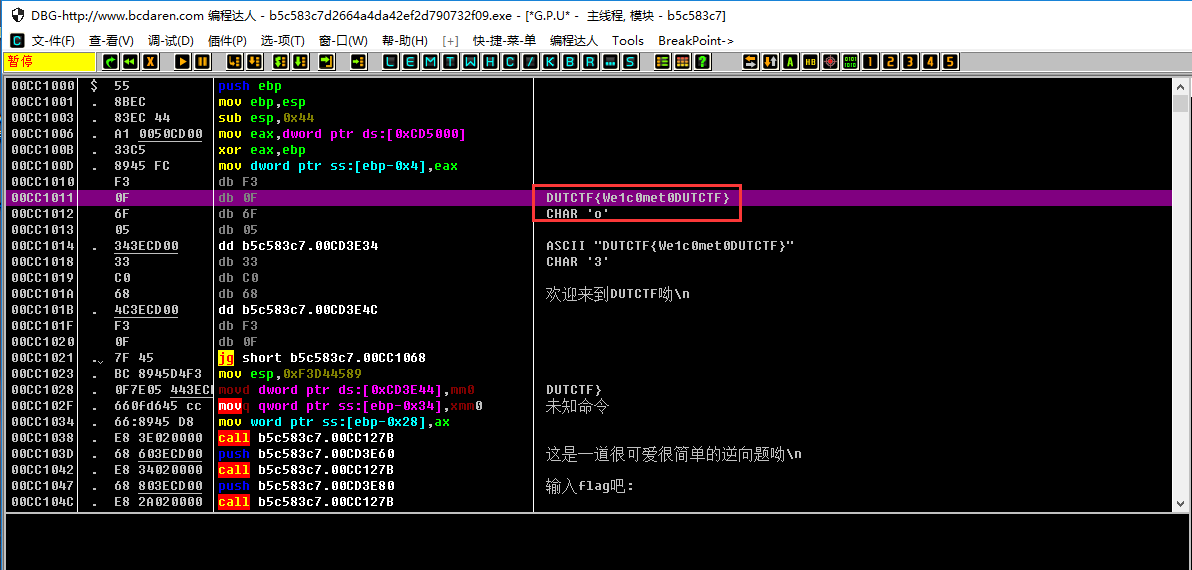

拿到附件,发现是.exe文件,拖入OllyDbg中查看,

在分析文件之前,我首先会使用智能搜索,这个插件是OD将识别出来的字符串显示出来,事实证明是有用的

查找到flag值,追踪一下,

很简单的一题,但也表示正式进入reverse了。。。

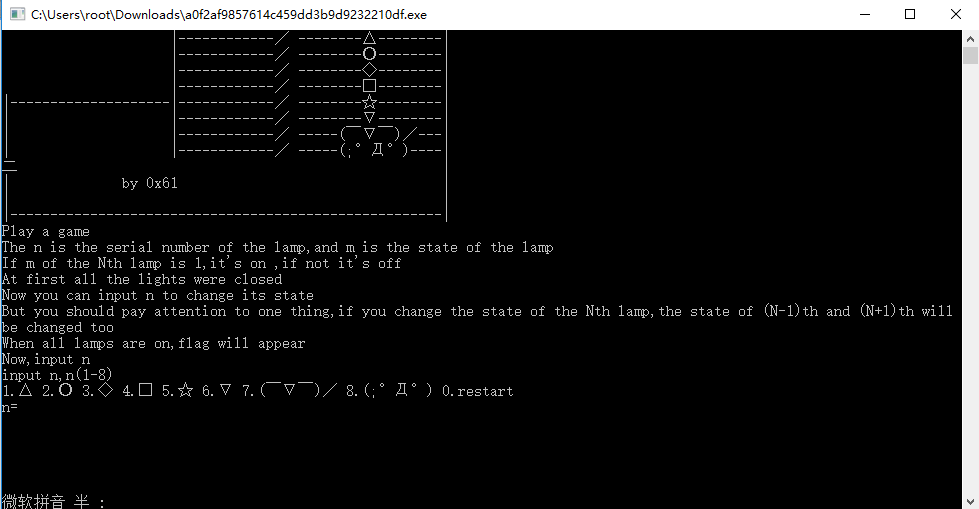

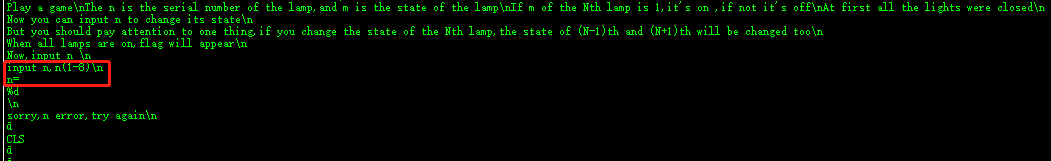

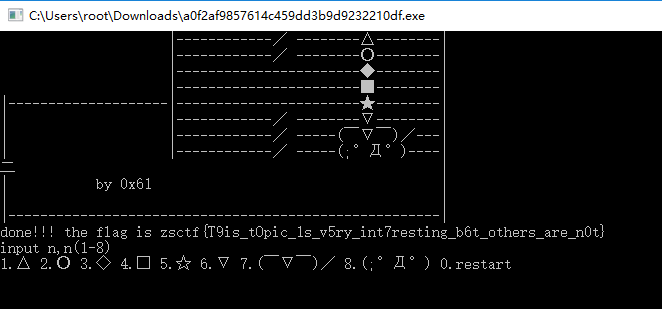

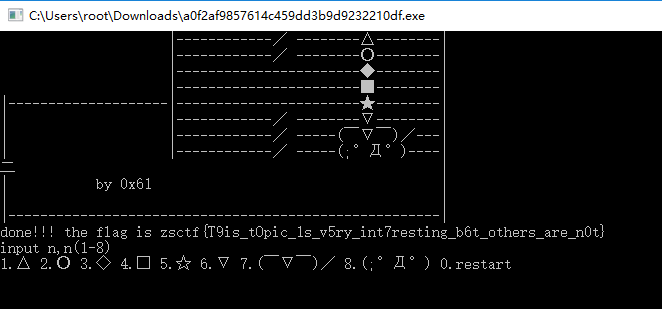

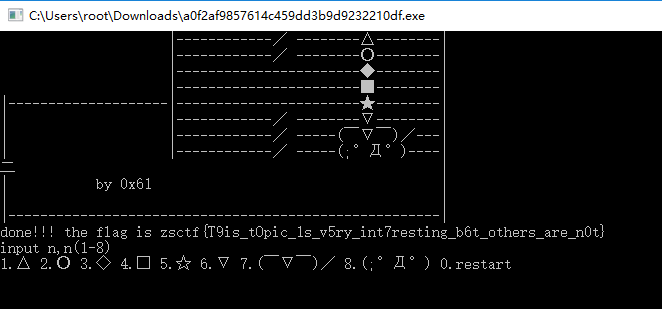

game 下载附件,.exe文件,先运行一下,发现叫我们玩一个游戏,成功就给出flag。想了想,作为reverse选手,怎么能通过玩游戏解除flag呢?

先拖进Exeinfo中分析,

得到的信息:

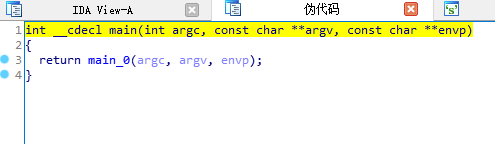

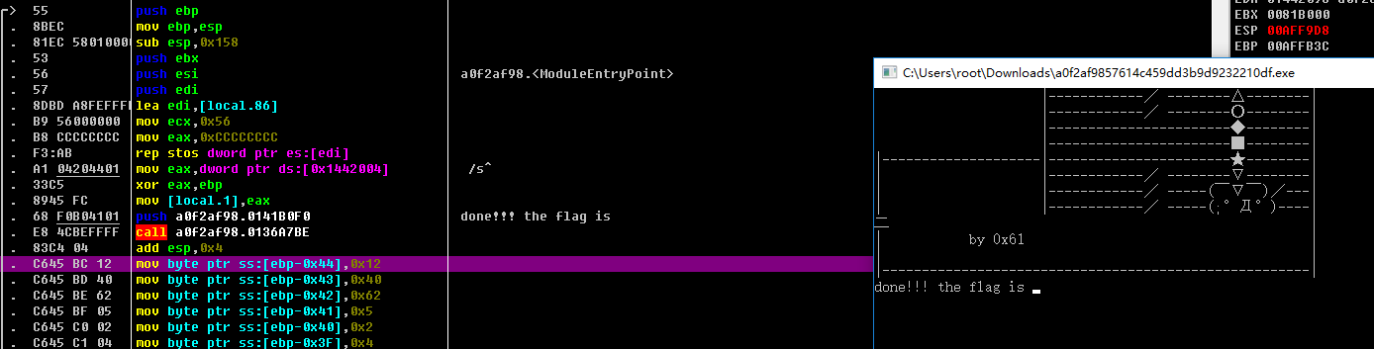

方法一 在IDA中,搜索main函数,F5进行反编译

没有太多信息,追踪main_0(),发现以下代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 void __cdecl main_0 () signed int i; int v1; int )&unk_50B110);int )&unk_50B158);int )&unk_50B1A0);int )&unk_50B1E8);int )&unk_50B230);int )&unk_50B278);int )&unk_50B2C0);int )&unk_50B308);int )"二 |\n" );int )"| by 0x61 |\n" );int )"| |\n" );int )"|------------------------------------------------------|\n" );int )"Play a game\n" "The n is the serial number of the lamp,and m is the state of the lamp\n" "If m of the Nth lamp is 1,it's on ,if not it's off\n" "At first all the lights were closed\n" );int )"Now you can input n to change its state\n" );int )"But you should pay attention to one thing,if you change the state of the Nth lamp,the state of (N-1)th" " and (N+1)th will be changed too\n" );int )"When all lamps are on,flag will appear\n" );int )"Now,input n \n" );while ( 1 )while ( 1 )int )"input n,n(1-8)\n" );int )"n=" );"%d" , &v1);int )"\n" );if ( v1 >= 0 && v1 <= 8 )break ;int )"sorry,n error,try again\n" );if ( v1 )1 );else for ( i = 0 ; i < 8 ; ++i )if ( (unsigned int )i >= 9 )0 ;"CLS" );if ( byte_532E28[0 ] == 1 1 ] == 1 2 ] == 1 3 ] == 1 4 ] == 1 5 ] == 1 6 ] == 1 7 ] == 1 )

主要分析这一行代码

if ( byte_532E28[0 ] == 1 1 ] == 1 2 ] == 1 3 ] == 1 4 ] == 1 5 ] == 1 6 ] == 1 7 ] == 1 )

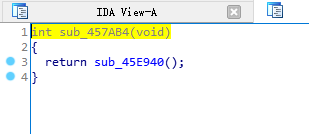

如果数组中的值都为1,则执行sub_457AB4()函数,跟踪下去

继续跟踪

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 217 218 219 220 221 222 223 224 225 226 227 228 229 230 231 232 233 234 235 236 237 238 239 240 int sub_45E940 () signed int i; char v2; char v3; char v4; char v5; char v6; char v7; char v8; char v9; char v10; char v11; char v12; char v13; char v14; char v15; char v16; char v17; char v18; char v19; char v20; char v21; char v22; char v23; char v24; char v25; char v26; char v27; char v28; char v29; char v30; char v31; char v32; char v33; char v34; char v35; char v36; char v37; char v38; char v39; char v40; char v41; char v42; char v43; char v44; char v45; char v46; char v47; char v48; char v49; char v50; char v51; char v52; char v53; char v54; char v55; char v56; char v57; char v58; char v59; char v60; char v61; char v62; char v63; char v64; char v65; char v66; char v67; char v68; char v69; char v70; char v71; char v72; char v73; char v74; char v75; char v76; char v77; char v78; char v79; char v80; char v81; char v82; char v83; char v84; char v85; char v86; char v87; char v88; char v89; char v90; char v91; char v92; char v93; char v94; char v95; char v96; char v97; char v98; char v99; char v100; char v101; char v102; char v103; char v104; char v105; char v106; char v107; char v108; char v109; char v110; char v111; char v112; char v113; char v114; char v115; int )"done!!! the flag is " );18 ;64 ;98 ;5 ;2 ;4 ;6 ;3 ;6 ;48 ;49 ;65 ;32 ;12 ;48 ;65 ;31 ;78 ;62 ;32 ;49 ;32 ;1 ;57 ;96 ;3 ;21 ;9 ;4 ;62 ;3 ;5 ;4 ;1 ;2 ;3 ;44 ;65 ;78 ;32 ;16 ;97 ;54 ;16 ;44 ;52 ;32 ;64 ;89 ;45 ;32 ;65 ;15 ;34 ;18 ;16 ;0 ;123 ;32 ;18 ;98 ;119 ;108 ;65 ;41 ;124 ;80 ;125 ;38 ;124 ;111 ;74 ;49 ;83 ;108 ;94 ;108 ;84 ;6 ;96 ;83 ;44 ;121 ;104 ;110 ;32 ;95 ;117 ;101 ;99 ;123 ;127 ;119 ;96 ;48 ;107 ;71 ;92 ;29 ;81 ;107 ;90 ;85 ;64 ;12 ;43 ;76 ;86 ;13 ;114 ;1 ;117 ;126 ;0 ;for ( i = 0 ; i < 56 ; ++i )0x13 u;return sub_45A7BE((int )"%s\n" );

仔细分析会发现v2到v115在堆栈中的地址是连续的,此时就可以利用地址来取值,原理类似数组取值。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 v2 = [123 , 32 , 18 , 98 , 119 , 108 ,65 , 41 , 124 , 80 , 125 , 38 ,124 , 111 , 74 , 49 , 83 , 108 ,94 , 108 , 84 , 6 , 96 , 83 , 44 ,121 , 104 , 110 , 32 , 95 , 117 ,101 , 99 , 123 , 127 , 119 , 96 ,48 , 107 , 71 , 92 , 29 , 81 , 107 ,90 , 85 , 64 , 12 , 43 , 76 , 86 ,13 , 114 , 1 , 117 , 126 , 0 ]18 , 64 , 98 , 5 , 2 , 4 , 6 , 3 ,6 , 48 , 49 , 65 , 32 , 12 , 48 ,65 , 31 , 78 , 62 , 32 , 49 , 32 ,1 , 57 , 96 , 3 , 21 , 9 , 4 , 62 ,3 , 5 , 4 , 1 , 2 , 3 , 44 , 65 , 78 ,32 , 16 , 97 , 54 , 16 , 44 , 52 , 32 ,64 , 89 , 45 , 32 , 65 , 15 , 34 , 18 , 16 , 0 ]'' for i in range(0 , 56 ):0x13

得到flag

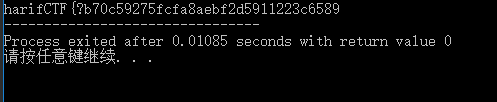

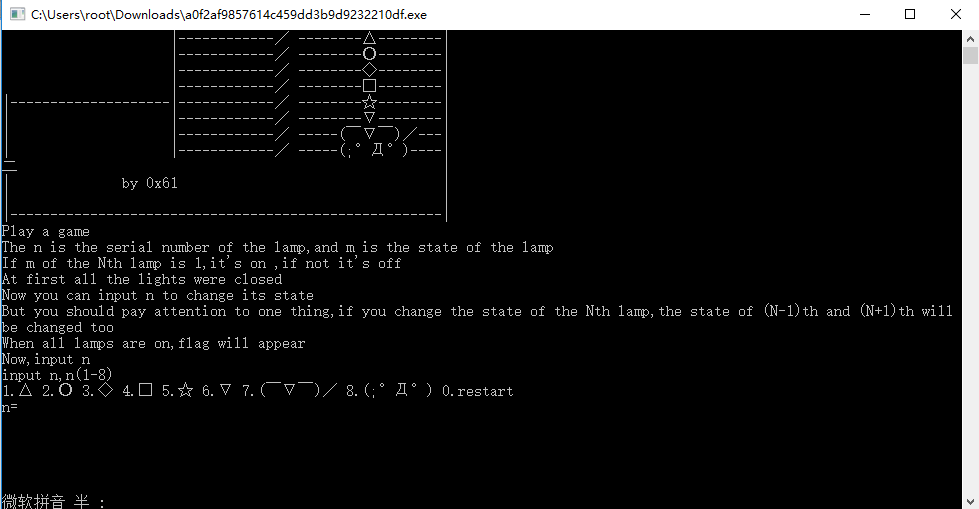

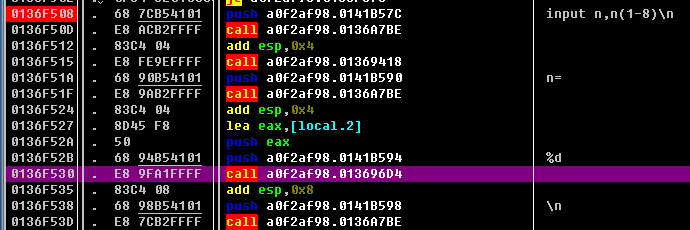

方法二 我发现很多wp都是关于算法的解法,但是我认为在真实测试环境中,调试分析才是最重要的部分,仅仅只是靠算法的解题的话,我觉的这样仅仅只能限制在CTF中。

这里我要说的第二种解法就是如何定位关键点,进行爆破的。

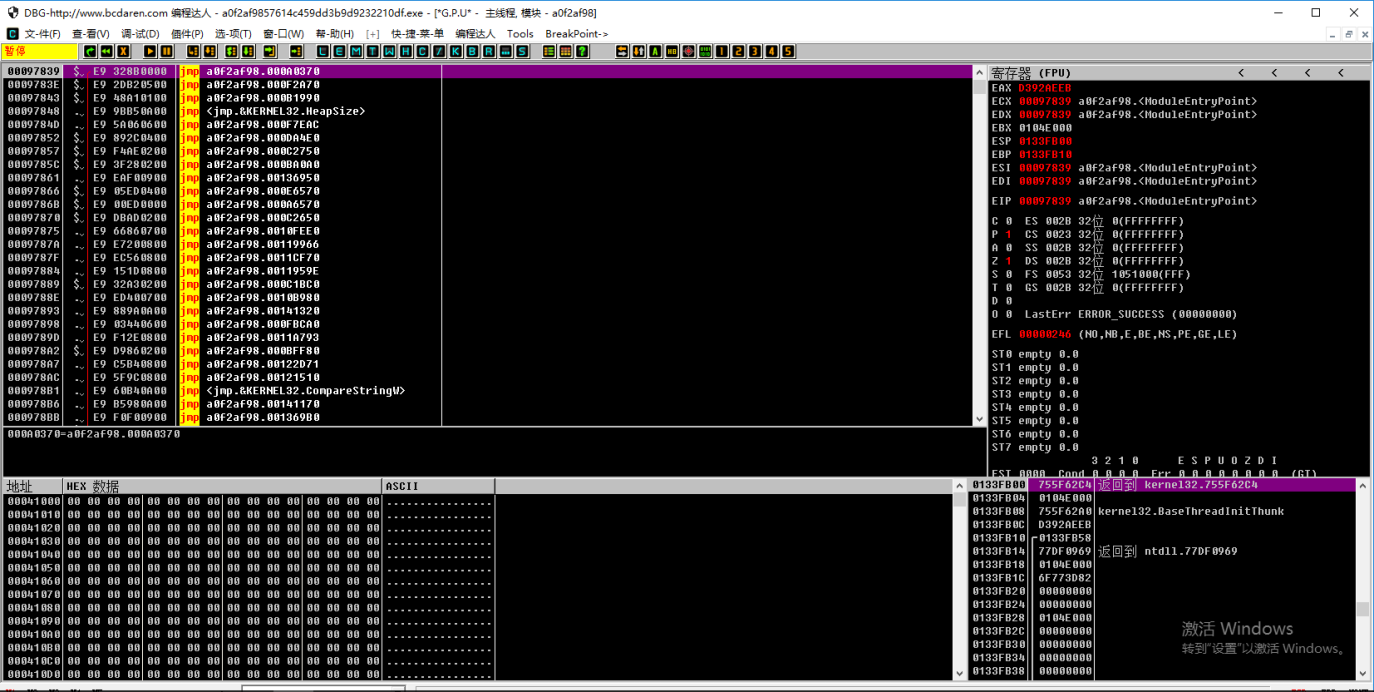

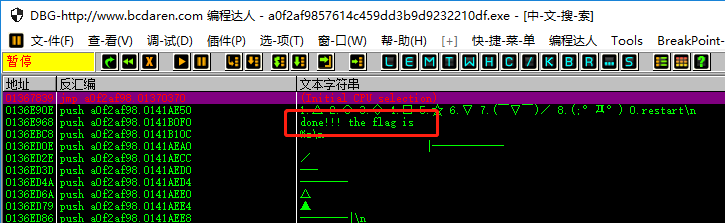

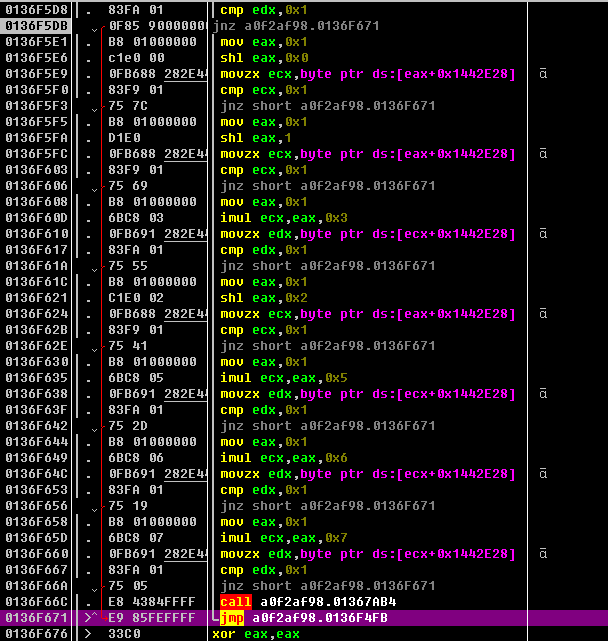

先将文件拖入OD中,先智能搜索,分析一下字符串,发现了 done!!! the flag is

觉得有戏,回车进入

二话不说,现在这个函数头部下断点(反正也没有什么思路),然而并没有什么用。。。(后面有用)

进入看看,

0136F 502 |. /0F 84 6E010000 |je a0f2af98.0136F 6760136F 508 |. |68 7 CB54101 |push a0f2af98.0141B 57C ; input n,n(1 -8 )\n0136F 50D |. |E8 ACB2FFFF |call a0f2af98.0136 A7BE0136F 512 |. |83 C4 04 |add esp,0x4 0136F 515 |. |E8 FE9EFFFF |call a0f2af98.01369418 0136F 51A |. |68 90B 54101 |push a0f2af98.0141B 590 ; n=

再看看我们程序运行的结果

作用不用我多说了吧,话不多说,直接下断点,再重新让它跑起来,

在这个地方停了下来,目的让我们输入,我们随便输入一个2,接着调试,

可以发现这里存在清屏,继续单步,

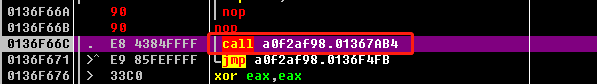

发现了一个非常大的跳转,不做任何操作,接着往下单步我发现,就会进行清屏操作,所以问题一定是出在这里的,于是,我尝试将

0136F 5DB /0F 85 90000000 jnz a0f2af98.0136F 671

这一行代码nop掉,事实证明我的判断还是正确的,但是下面还有几行跳转,我都一一nop掉,(这里其实可以直接用jmp指令,直接跳转到这个call)

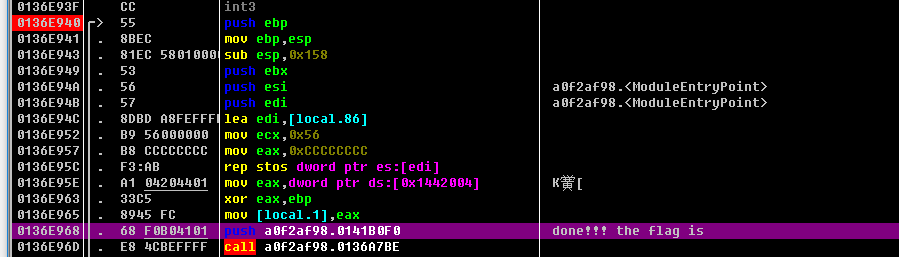

发现跳转到开始我们看的 done!!! the flag is 那个函数中,这里就是为什么我们需要那个时候下断点,不下的话,不会跳转。接下来就继续单步,走到这里时,我们看到这个,done!!! the flag is 显示在命令行中,

懂了,Ctrl+F8,自动步过,我们会发现,它会一直在这一段跑

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 0136 EB61 |> /8B 85 6 CFFFFFF /mov eax,[local.37 ]0136 EB67 |. |83 C0 01 |add eax,0x1 0136 EB6A |. |8985 6 CFFFFFF |mov [local.37 ],eax0136 EB70 |> |83B D 6 CFFFFFF> cmp [local.37 ],0x38 0136 EB77 |. |7 D 48 |jge short a0f2af98.0136 EBC10136 EB79 |. |8B 85 6 CFFFFFF |mov eax,[local.37 ]0136 EB7F |. |0F BE4C05 BC |movsx ecx,byte ptr ss:[ebp+eax-0x44 ]0136 EB84 |. |8B 95 6 CFFFFFF |mov edx,[local.37 ]0136 EB8A |. |0F BE8415 78F F>|movsx eax,byte ptr ss:[ebp+edx-0x88 ]0136 EB92 |. |33 C1 |xor eax,ecx0136 EB94 |. |8B 8D 6 CFFFFFF |mov ecx,[local.37 ]0136 EB9A |. |88840 D 78F FFF>|mov byte ptr ss:[ebp+ecx-0x88 ],al0136 EBA1 |. |8B 85 6 CFFFFFF |mov eax,[local.37 ]0136 EBA7 |. |0F BE8C05 78F F>|movsx ecx,byte ptr ss:[ebp+eax-0x88 ]0136 EBAF |. |83F 1 13 |xor ecx,0x13 0136 EBB2 |. |8B 95 6 CFFFFFF |mov edx,[local.37 ]0136 EBB8 |. |888 C15 78F FFF>|mov byte ptr ss:[ebp+edx-0x88 ],cl0136 EBBF ^\EB A0 \jmp short a0f2af98.0136 EB61

应该就是我们上述分析的获取 flag 的算法了,让它跑就完事了。

保存到1.exe,这样,不论我们输入什么,都会输出flag值。

方法三 这个方法我就不说了,其实就是直接写个脚本,暴力破解这个游戏,答案12345678或者87654321,都是可以的,但是能够逆向,我为什么要暴力破解呢?

========================================

maze u1s1,这题有一定难度,这题我卡在了二维函数指针那里,所以这里记录一下。

0x01 查壳和详细信息 可以看到程序是ELF文件,64位。

0x02 IDA分析文件 shift+F12,查看有没有关键的信息。

可以看到有一些关键字,和一串很多的✳+空格,不知道是什么先不管。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 __int64 __fastcall main (__int64 a1, char **a2, char **a3) {signed __int64 v3; signed int v4; bool v5; bool v6; const char *v7; 0L L;puts ("Input flag:" );scanf ("%s" , &s1, 0L L);if ( strlen (&s1) != 24 || strncmp (&s1, "nctf{" , 5u LL) || *(&byte_6010BF + 24 ) != 125 )puts ("Wrong flag!" );exit (-1 );5L L;if ( strlen (&s1) - 1 > 5 )while ( 1 )0 ;if ( v4 > 78 )unsigned __int8)v4;if ( (unsigned __int8)v4 == 79 )1 );goto LABEL_14;if ( v4 == 111 )int *)&v9 + 1 );goto LABEL_14;else unsigned __int8)v4;if ( (unsigned __int8)v4 == 46 )goto LABEL_14;if ( v4 == 48 )int *)&v9);goto LABEL_15;if ( !(unsigned __int8)sub_400690(asc_601060, HIDWORD(v9), (unsigned int )v9) )goto LABEL_22;if ( ++v3 >= strlen (&s1) - 1 )if ( v5 )break ;"Wrong flag!" ;goto LABEL_21;if ( asc_601060[8 * (signed int )v9 + SHIDWORD(v9)] != 35 )goto LABEL_20;"Congratulations!" ;puts (v7);return 0L L;

先分析这一行代码

if ( strlen (&s1) != 24 || (v3 = "nctf{" , strncmp (&s1, "nctf{" , 5u LL)) || *(&byte_6010BF + 24 ) != 125 )

发现输入的字符串(即flag)需要是24个字符,前五个必须是”nctf{“,最后一个必须是”}”,这里一阵兴奋啊,没想到这么快就有头目了,,,但是我失策了。

v6 = sub_400650((_DWORD *)&v9 + 1 );int *)&v9 + 1 );int *)&v9);

这四行代码是导致我没看懂的原因,给出这四个函数的伪代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 bool __fastcall sub_400650 (_DWORD *a1) int v1; return v1 > 0 ;bool __fastcall sub_400660 (int *a1) int v1; 1 ;return v1 < 8 ;bool __fastcall sub_400670 (_DWORD *a1) int v1; return v1 > 0 ;bool __fastcall sub_400680 (int *a1) int v1; 1 ;return v1 < 8 ;

这里说说为什么我花了很长时间都没有看懂这题。。。

开始是真的没看懂为什么传参sub_400650函数是传入v9+1是向左,sub_400660函数传入v9+1是向右;p+1表示的是在二维上操作,而 p表示的在一维上操作,v9+1其实就是表示在行上操作,而v9就是表示在列上操作。

其他的不是很难,还有一个知识点。

if ( !(unsigned __int8)sub_400690(asc_601060, HIDWORD(v9), (unsigned int )v9) )goto LABEL_22;

先看一下这行代码中,这个函数sub_400690

__int64 __fastcall sub_400690 (__int64 a1, int a2, int a3) {unsigned __int8 *)(a1 + a2 + 8L L * a3);32 || (_DWORD)result == 35 ;return result;

(a1是迷宫地址,a2是v10下一单位,SHIDWORD就是这个意思,a3就是v10。这里说的就是SHIDWOED这个小知识点)

' ******* * **** * **** * *** *# *** *** *** *********'

再根据题目提示的迷宫,有可能会想到这是地图,不过还是比较抽象的,如果你想到了,再根据,判断上下左右的函数,中 return v1和0,8比较,可以看出是一个8x8的地图。从[0,0]开始走到”#”这个位置。

******

再根据,’O’–>左,’o’–>右,’.’–>上,’0’–>下,写出flag。有人可能会说说不只一种走法,所以不只一种flag,但是,前面我们提到过,strlen(&s1) != 24,不等于24,直接输出 Wrong flag!

========================================

总结一下: