攻防世界 MISC基础题

本文最后更新于:3 years ago

因为要参加比赛,我们小组制定了计划,这周是misc的基础题,这里写下wp

this_is_flag

第一题不说了,题目描述中给出了答案

这一题我知道要移开图片才能看到里面的flag,但wps打开,编辑图片还要会员,摸索了一阵,我发现在点击滑动图片的时候,有一块阴影的地方

话不多说,直接CTRL+C,拿到flag

gif

这一题不多说,这么多黑白黑白照片,基本上能才得到是密码,但是是什么密码呢?没错,就是二进制,白代表0,黑色代表1

我是靠手写的,最近在学py,所以努力下次能自己写出脚本

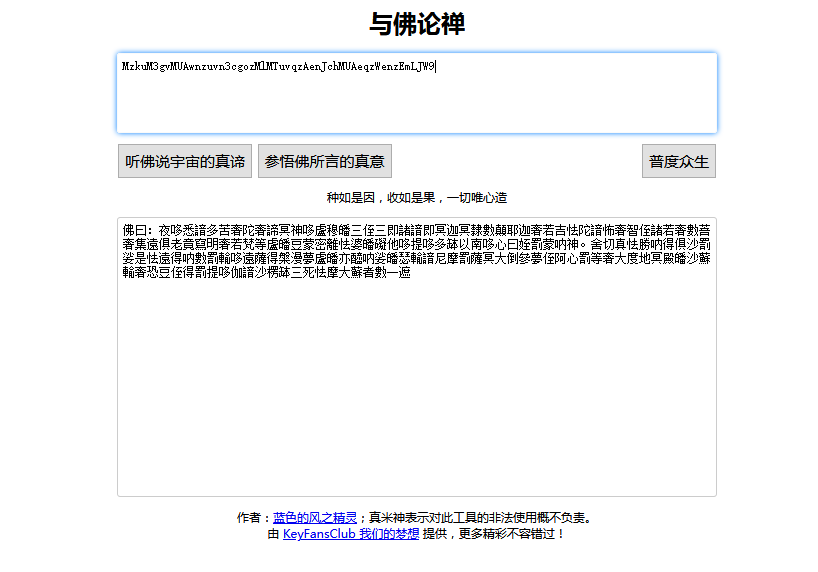

如来十三掌

文件下载完了之后是一串佛文,直接搜与佛论禅,这是一种加密了的信息,

记住解密的时候,文字之前加“佛曰:”,

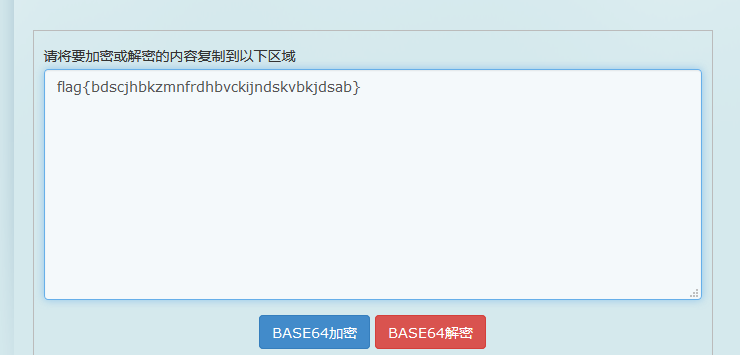

解密之后是这样的,开始还比较开心,以为是base64,但解出来是一段乱码,看了前人的wp之后才发现

是 ROT13,这个加密方式我之前转载的文章中有介绍,这里不多介绍了

解码得到base64编码,继续解码,得到flag

give_you_flag

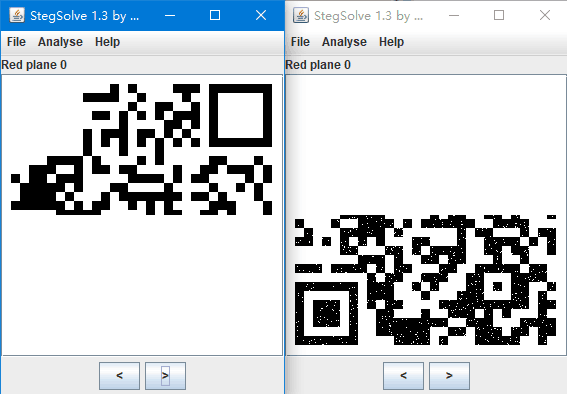

这题是个gif动态图,可以发现,其中有一张图包含了二维码,但是一扫而过,我用到了Stegsolve这个工具

用工具打开动态图–>Analyse–>Frame Browser,一张一张的看,第五十张看到含有flag的图片

,但是发现和平常的QR code不一样,

缺少定位符,然后各凭本事弄上去,扫一下,得到flag

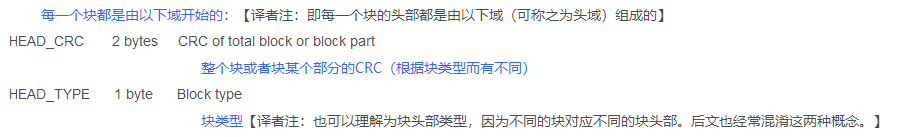

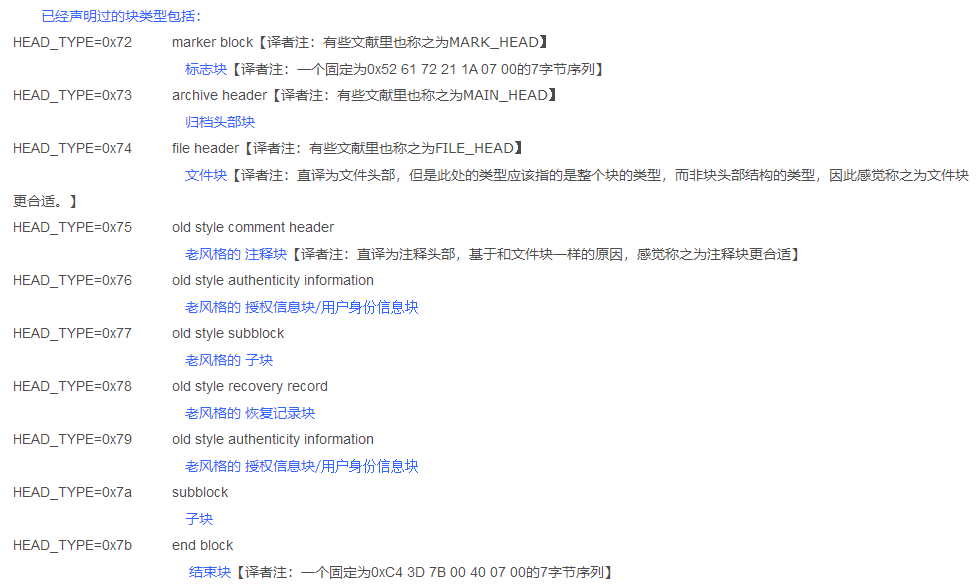

SimpleRAR

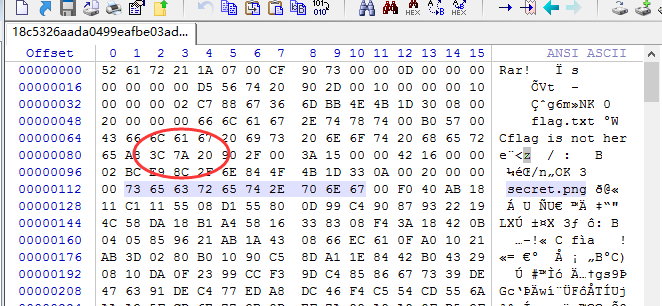

这一题可复杂了啊,先了解一下rar每个块的开头吧

在来看题目,发现附件解压出来的是flag.txt,但是没有flag值,用winhex打开附件,

发现还有存在secret.png,就要运用上面给到的知识点了,我们要的是文件头部,而不是子块

讲圈起来的7A改为74,然后解压。

解压之后发现是一张空白的照片,用WinHex打开,发现其实它是一个gif,然后我就想到用StegSolve打开gif,

发现两个照片,保存下来。再用StegSolve分别打开两张图片,多次尝试之后发现

这就好办了,然后凭自己的本事,拼接定位符,扫码,得到flag值

其实从这题我们就可以看出,CTF就需要不断地尝试一切可能,这个方法不行,就换一种方法,执着于一种方法可能不太行

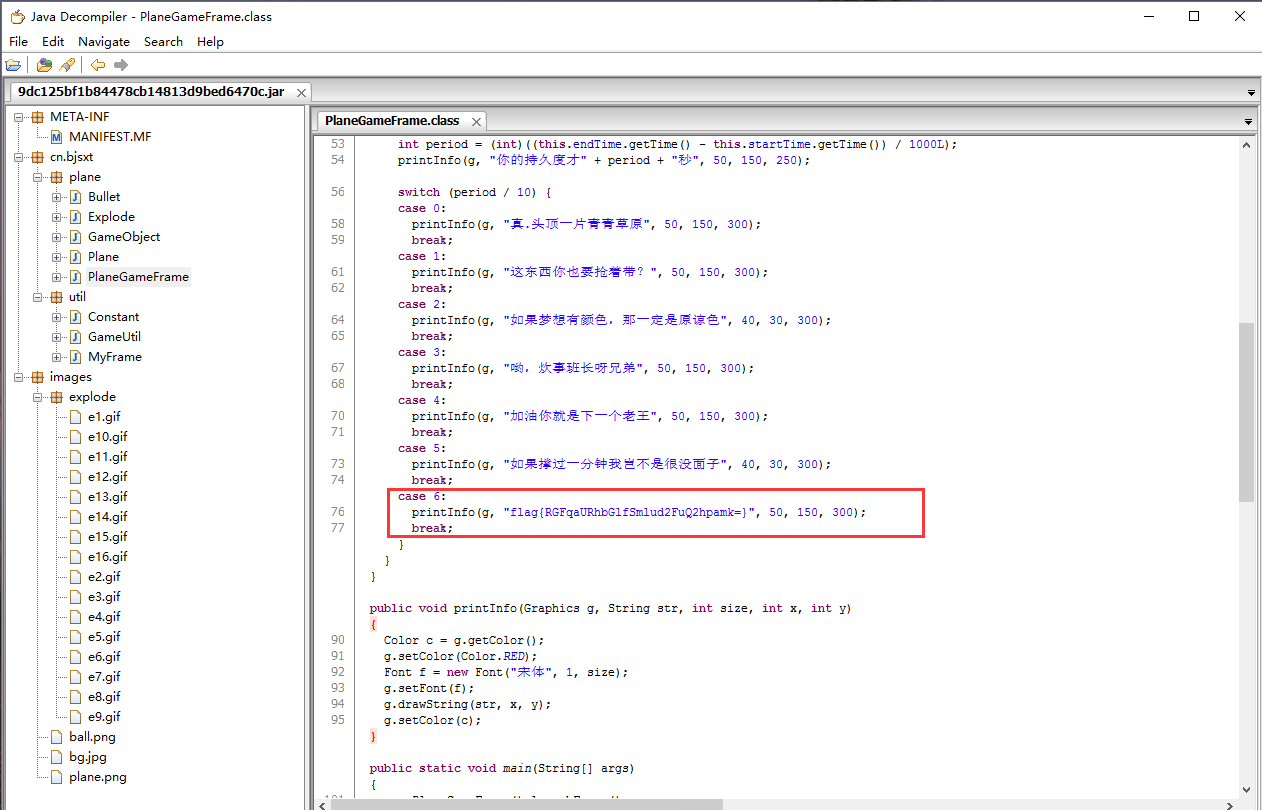

坚持60s

这个是一个小游戏,要求坚持60s,60s?60s是不可能的,这辈子都不可能超过10s的。

这题主要考察对jar文件的反编译能力,虽然没学过java,但一直到反编译是个什么东西,去看一下这个 将JAR包反编译,修改后重新打包

flag里面的还需要解码一下(base64)

掀桌子

这个我开始是以为base16,发现失败了,两位十六进制可表示一个字节,但两两一组转化为十进制都超过了128,众所周知,ASCII是0-127,

减去128(看wp的),再转化成ASCII码,直接写脚本,这个还是比较好写的

cc = '\xc8\xe9\xac\xa0\xc6\xf2\xe5\xf3\xe8\xc4\xef\xe7\xa1\xa0\xd4\xe8\xe5\xa0\xe6\xec\xe1\xe7\xa0\xe9\xf3\xba\xa0\xe8\xea\xfa\xe3\xf9\xe4\xea\xfa\xe2\xea\xe4\xe3\xea\xeb\xfa\xeb\xe3\xf5\xe7\xe9\xf3\xe4\xe3\xe8\xea\xf9\xea\xf3\xe2\xe4\xe6\xf2' cd = '' for i in cc: cd += chr(ord(i) - 128) print(cd)

base64stego

做题之前先了解一下什么是zip伪加密zip伪加密

伪加密还是很好解决的,开始以为只考了这一个知识点,刚刚准备窃喜,打开解压出的TXT文件一看,当场暴毙,这多少个base64加密信息啊

想一个一个试,失败了。实在没辙了,看了大佬的wp之后,最后觉得这位大佬介绍的最详细,以我现在python的水平,还写不出来这种脚本。

难受,放上大佬文章神奇的 Base64 隐写

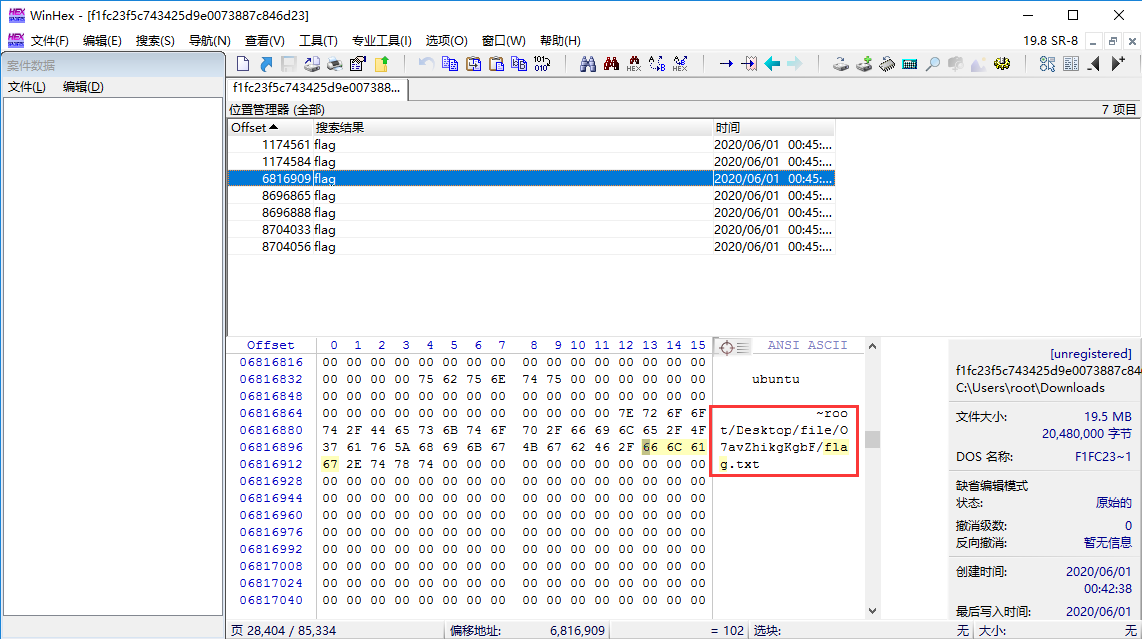

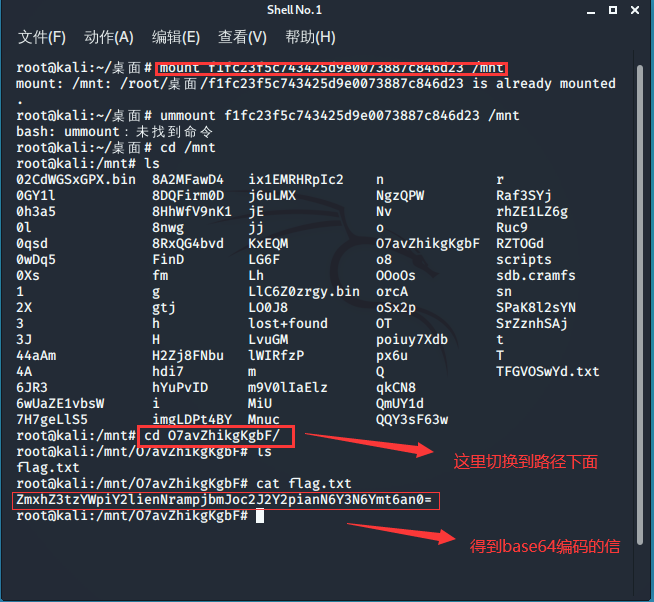

ext3

题目提示ext3,EXT3是第三代扩展文件系统(英语:Third extended filesystem,缩写为ext3),是一个日志文件系统,常用于Linux操作系统。

先用WinHex打开,找到了flag.txt的路径,

接着挂载到linux上,看图

最后再解码,得到flag

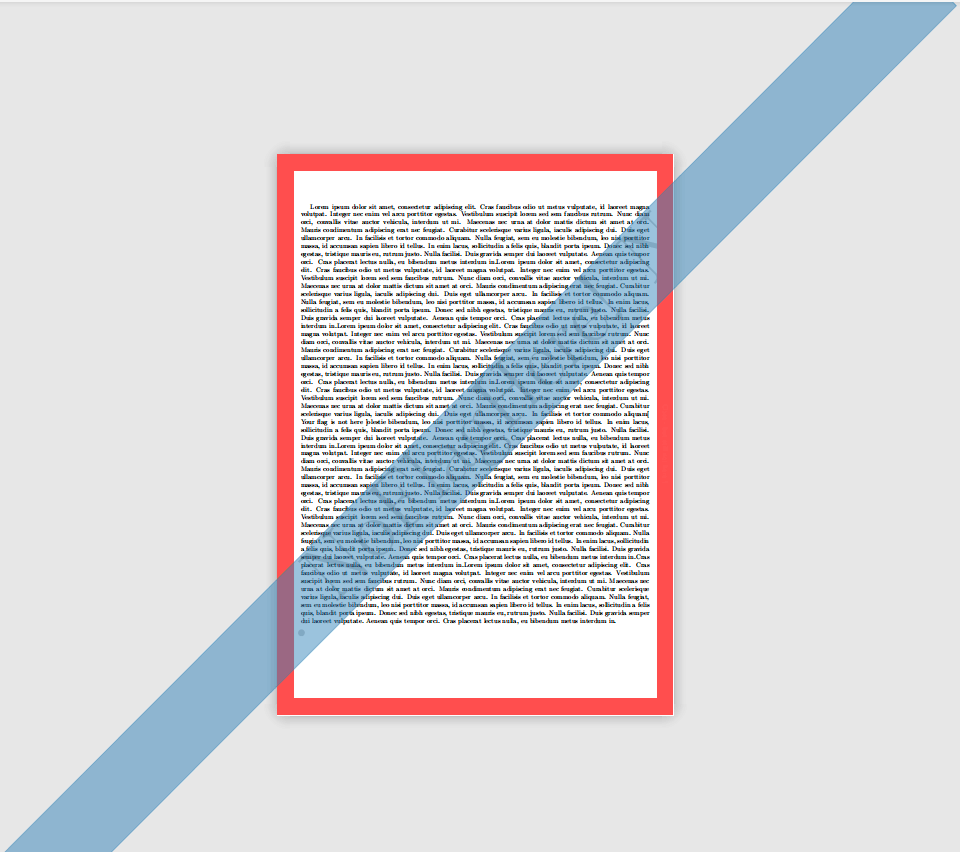

stegano

打开附件,摸索了一阵,发现了这个,

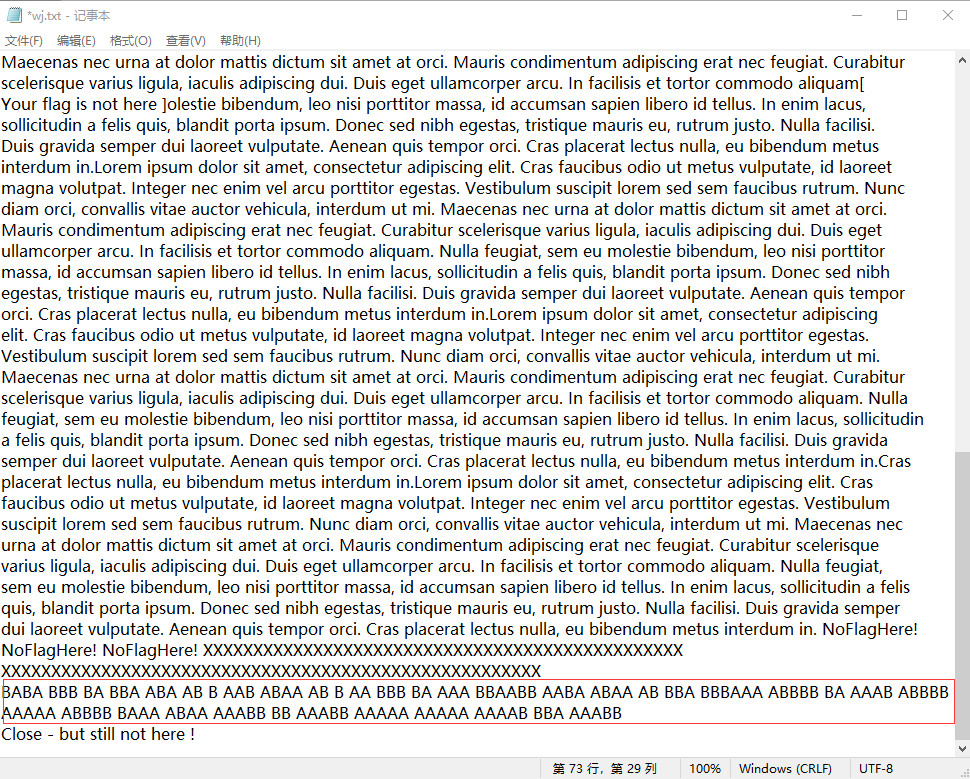

ctrl+c,接着在最下面发现了这么一串文字

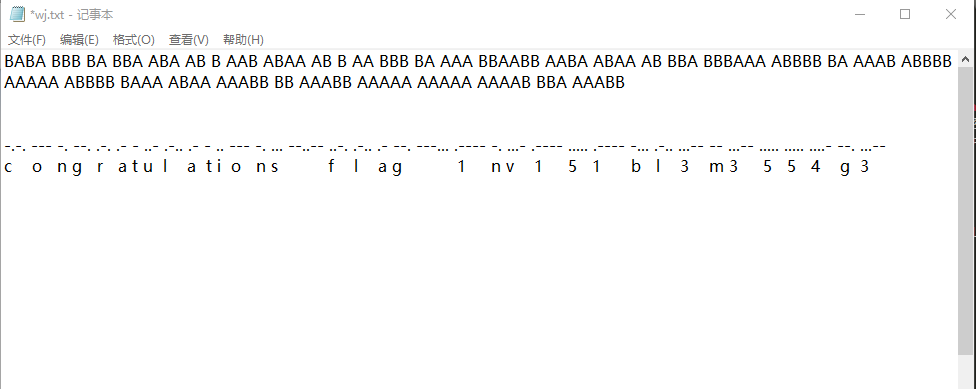

开始以为是培根密码,但其中还有BBB BA…这种,然后就意识到不是培根密码了,灵光一闪,摩斯密码

唉,看来要好好学写脚本了,手工太耗时间了

功夫再高也怕菜刀

这题是看wp的,唉,菜啊,小方!

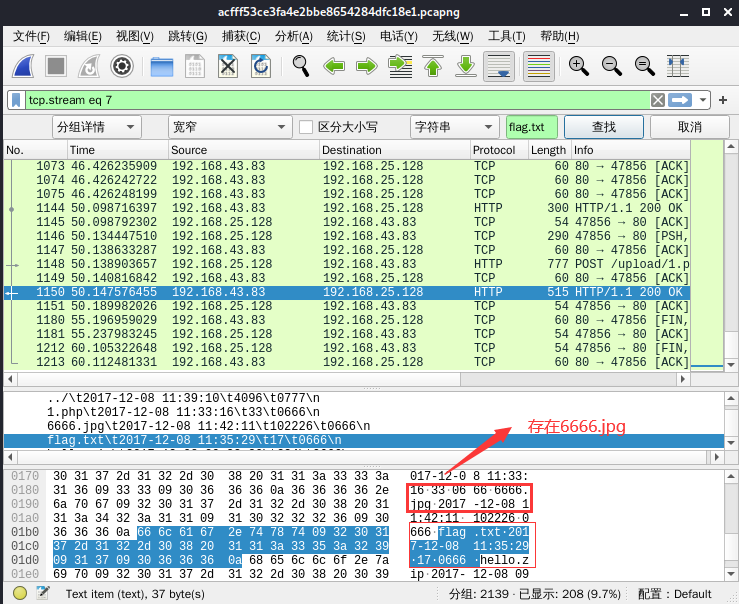

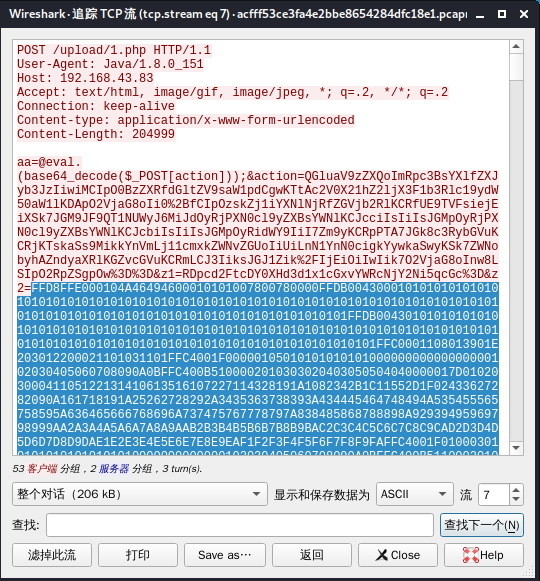

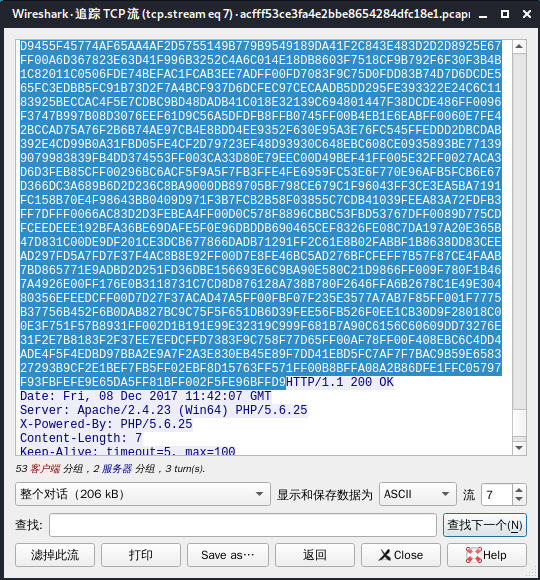

先foremost分离文件,得到加密的一个zip,没办法,既然是.pcapng文件,那就用wireshark打开分析,

查找有没有有关flag关键字

找到了,flag关键字,还发现存在6666.jpg,于是通过追踪TCP流,我们重新复原图片,从FFD8复制到FFD9,

到WinHex里面粘贴一下,注意粘贴格式是ASCII Hex,

保存为.jpg格式,打开得到一张图片,以为就是flag值,但是提交了几次发现错了,这时又想到了开始分离出来的加密的.zip文件,把密码输入解压,

成功得到flag.txt。

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!